| Compartir:

|

|

| |

| Cuidado con los enlaces en tu correo |

| |

| El correo electrónico, uno de los medios más

habituales de ciberataques. |

| |

|

| |

El correo electrónico es una

herramienta de comunicación

imprescindible para el

funcionamiento de la universidad.

Sus beneficios son evidentes:

accesibilidad, rapidez,

posibilidad de enviar documentos

adjuntos, etc., aunque cuando se

creó́, no se hizo pensando en su

uso actual, ni en la seguridad.

Como toda herramienta de

comunicación es necesario definir

su uso correcto y seguro, ya que,

además de abusos y errores no

intencionados el correo

electrónico se ha convertido en

uno de los medios más

utilizados por los

ciberdelincuentes para llevar a

cabo sus ataques.

Es habitual que a los buzones

llegue spam, correos de tipo

phishing o correos que suplantan

entidades o personas. En estos

casos utilizan técnicas de

ingeniería social1 para conseguir

sus fines maliciosos, por ejemplo,

infectar el equipo o incluso toda

la red de la universidad, robar

credenciales, datos bancarios o

información confidencial.

En un correo malicioso, tanto el

remitente, como el asunto, el

cuerpo, los adjuntos o los enlaces

que contiene, pueden estar

diseñados para engañar al receptor

del mensaje.

Phising

Posiblemente, se trate de uno de

los fraudes más conocidos y

extendidos. Se trata de un engaño

basado, generalmente, en la

suplantación de una empresa o

entidad fiable como un banco, una

red social o entidades públicas.

La finalidad es hacerse con claves

de acceso o información sensible

como pueden ser datos fiscales o

bancarios. El canal mediante el

cual se intenta perpetuar el

fraude suele ser el correo

electrónico, pero también pueden

usarse otros como los SMS o

aplicaciones de mensajería

instantánea como WhatsApp.

Algunos ejemplos reales de avisos

de seguridad de tipo phishing

reciente han afectado a empresas

de reparto de paquetería (Correos,

Seur, etc.), bancos y empresas que

solemos utilizar en nuestro día a

día para la contratación de

suministros (agua, luz, gas,

etc.).

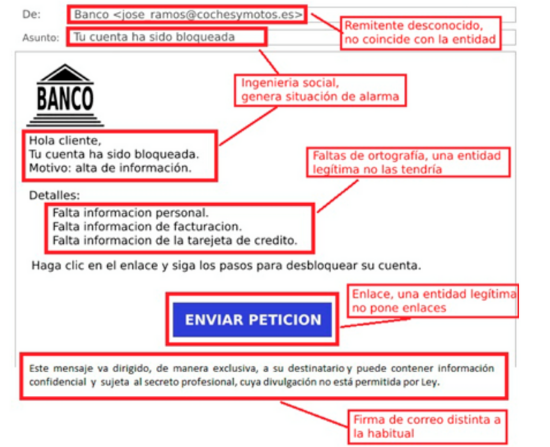

¿Cómo detectar los correos

fraudulentos?

Los correos electrónicos

fraudulentos suelen contar con

varias características que

permiten su detección. A

continuación, por medio del

siguiente ejemplo se analiza un

ejemplo de correo electrónico

fraudulento.

Remitentes desconocidos

En muchas ocasiones, comprobar

el remitente del correo es

suficiente para saber que la

comunicación es fraudulenta ,

ya que nada tiene que ver con la

entidad a la que supuestamente

representa. Los ciberdelincuentes

suelen utilizar cuentas de correo

de otros usuarios a los que han

hackeado para enviar los correos

electrónicos fraudulentos.

Si hemos recibido un correo que

parece provenir de una entidad

bancaria, lo normal es que el

correo provenga de una cuenta

conocida o bien cuentas como

contacto@banco.es,

no-reply@banco.es, etc. Pero este

correo es enviado desde una

dirección que nada tiene que ver

con la entidad bancaria, como por

ejemplo

jose_ramos@cochesymotos.es. Es

importante revisar cada carácter,

pues también son frecuentes

suplantaciones cambiando alguna

letra o utilizando un carácter de

grafía similar o que suene igual.

En general, hay que sospechar de

los mensajes cuyo remitente sea

desconocido y comprobarlo por otro

medio, como por teléfono.

Remitentes falseados y firma

En otras ocasiones, los

ciberdelincuentes falsifican la

dirección del remitente haciendo

que, a simple vista, no se

identifique el correo como

fraudulento. Esta técnica se

conoce como email spoofing.

En este caso, para comprobar si el

correo es legítimo es necesario

analizar las cabeceras del mismo.

Esta entre otra mucha información

puede servir para saber si el

correo procede, realmente, de la

dirección que figura en el

remitente o ha sido falseada.

Una característica que puede

hacer saltar las alarmas frente a

un correo fraudulento es la firma

del mismo, si estamos

familiarizados con la firma

legítima que suele ser la misma,

siempre un cambio de esta o su

ausencia, debe ponernos en alerta.

Ingeniería social en el

cuerpo y asunto

Generar un sentimiento de alerta o

urgencia e instar al usuario a que

realice una determinada acción,

de forma inmediata, es otra

técnica usada en casi todos los

correos fraudulentos. Los

ciberdelincuentes suelen utilizar

técnicas de ingeniería social

para que las víctimas caigan en

sus trampas, como abrir un adjunto

malicioso, acceder a una web

ilegítima que suplanta un

servicio (phishing) o realizar un

pago.

Habitualmente, indican en los

correos que el servicio al que

representan se cancelará en

varias horas o directamente que ya

ha sido cancelado. Otro método

utilizado es llamar la atención

con dinero como un supuesto

reembolso que espera a que sea

reclamado. O como sucede en los

casos de sextorsión en los que se

amenaza con difundir un video de

carácter sexual en el que la

víctima es el supuesto

protagonista. En caso de no ceder

al chantaje se amenaza con

difundirlo a los contactos y

conocidos de la víctima en un

plazo de tiempo establecido por el

delincuente.

Comunicaciones impersonales

Los ciberdelincuentes cuando

envían correos fraudulentos

realizan comunicaciones

impersonales refiriéndose al

destinatario como usuario,

cliente, etc. Las entidades

legítimas en las comunicaciones

suelen utilizar el nombre y

apellidos del destinatario,

haciendo que la comunicación sea

más personal.

Documentos adjuntos

maliciosos

Cualquier documento

adjunto en un correo

electrónico debe ser una señal

de alerta. Por norma,

ninguna entidad ya sea bancaria,

pública, energética, etc.,

envía a sus destinatarios

documentos adjuntos en el correo.

Si es necesario que se descargue

algún archivo se hará desde su

portal web o aplicación oficial.

Esta es la principal forma que

usan los ciberdelincuentes para

infectar los equipos con malware.

Especialmente peligrosos son los

archivos con las siguientes

extensiones:

- .exe – El

tradicional archivo ejecutable

de Windows.

- .vbs –

Archivo Visual Basic Script

que también puede ser

ejecutado.

- .docm –

Archivo Microsoft Word con

macros.

- .xlsm –

Archivo Microsoft Excel con

macros.

- .pptm –

Archivo Microsoft PowerPoint

con macros.

También hay que tener cuidado con

ficheros comprimidos como los .zip

o .rar, ya que pueden contener

archivos maliciosos, como los

anteriores, en su interior.

Si dudáis sobre si un documento

adjunto puede estar infectado, lo

mejor será analizarlo con un

antivirus o con servicios online

como VirusTotal que utilizará

varios motores antivirus para

comprobar la legitimidad del

mismo.

Recuerda no ejecutar nunca

el archivo adjunto, únicamente,

descárgalo para su posterior

análisis.

Si tras realizar las

comprobaciones indicadas no

sabes si el documento adjunto es

legítimo o no, nunca hay que

abrirlo. Si es

posible, hay contactar con el

remitente por otro canal, como una

llamada de teléfono para que

confirme el mensaje y el adjunto.

Mala redacción

Cuando un correo presenta graves

faltas de ortografía

es una señal bastante certera de

que ese mensaje es fraudulento.

Los correos fraudulentos, en

ocasiones, utilizan expresiones

que no son las habituales.

Ante un correo cuya forma de

expresarse no es la común

también habrá que comprobar su

procedencia.

Enlaces falseados

Los correos electrónicos de tipo

phishing o sencillamente los que

pretenden redirigir al usuario a

un sitio web fraudulento, suelen

contar con enlaces falseados. Las

entidades legítimas por norma no

envían enlaces en sus

comunicaciones oficiales y

solicitan al usuario que acceda al

sitio web, utilizando su navegador

web o la aplicación específica.

Si en un determinado correo

electrónico lleva incluido un

enlace, compruebe que el texto del

enlace y la dirección donde enlaza

son confiables. Para ello, situé

su cursor del ratón sobre el

enlace y, sin hacer clic,

compruebe la dirección donde le

llevará.

Para cualquier duda pueden

contactar con el Centro de

Atención a Usuarios de ÁTICA, a

través de los canales habituales:

(Texto basado en información del Instituto Nacional de Ciberseguridad-INCIBE) |

|

|